Criptografe-se!

A criptografia já é quase uma lei! Se suas informações são importantes para você, não há motivo de você as deixar ali, fáceis de serem acessadas. E independente se você tem algo para esconder, você deve se preocupar. Pensando nisso, selecionamos as melhores ferramentas de criptografia para você escolher e utilizar conforme sua necessidade! São ótimas para o manuseio no dia a dia.

Troca de Mensagens

Os dispositivos móveis são uma preocupação de segurança crescente para usuários e organizações, dada a amplitude e profundidade de dados sensíveis que eles contêm. Felizmente, opções de criptografia para dispositivos móveis estão rapidamente se tornando onipresente, e não apenas em aplicativos. A Apple é um exemplo disso, onde passou a usar uma política de encriptação Full-Disk por padrão em seus dispositivos móveis. Ela, por exemplo, permite sigilo total aos usuários do iMessage (nem mesmo a própria criadora do serviço tem acesso aos dados trocados na ferramenta). Isso fez com que outras empresas tendessem a seguir este mesmo caminho.

Alguns dos aplicativos que fornecem mensagens seguras para Android e iOS são: Wickr, Signal e Telegram. Uma desvantagem dessas ferramentas de mensagens criptografadas é que tanto o remetente como o destinatário precisam usar o mesmo aplicativo para haver a comunicação. Mas, em se tratando de segurança, isso é o de menos!

Chamadas de Voz

Você deve se lembrar bem de vários filmes de ação que apareciam personagens comprando celulares pré-pagos, usando e descartando-os em boeiros, pontes, lagos, etc. Pois é, isso já é coisa do passado, graças a diversos aplicativos novos voltados para a proteção das comunicações de voz.

O melhor deles é o Signal, também falado no tópico anterior. Além de mandar mensagens criptografadas, também faz chamadas de voz criptografadas em aparelhos com Android e iOS. Ele permite que os usuários se comuniquem com todos da lista de contato. Se o destinatário da chamada não possui o aplicativo Signal, o remetente é avisado de que a chamada não será criptografada, mas o mesmo não precisará alterar para o aplicativo padrão do telefone para realizar a chamada.

Recentemente, a empresa que desenvolve o Signal (Open Whisper Systems) está realizando uma parceria com o WhatsApp para fornecer criptografia às trocas de mensagens realizadas pelos usuários. Mas, ainda não se sabe se a parceria será concretizada.

Muitos gostam de realizar chamadas de voz via computador e utilizam o famoso Skype. Mas, ele foi muito afetado por conta de acusações, cujo Governo Americano forçou a Microsoft a ceder as conversas dos usuários, quebrando assim o sigilo. Uma alternativa, é o aplicativo Ostel, mantido pelo The Guardian Project, que oferece o serviço de comunicação segura de voz e vídeo. Ele está disponível para desktops e dispositivos móveis, bastando apenas criar uma conta (nenhuma informação pessoal é necessária) e realizar o download do APP apropriado.

Para quem gostou do Signal, existe a versão beta do aplicativo Signal Desktop para o navegador Chrome, onde é possível enviar mensagens seguras do aplicativo para o computador.

Conexão de Internet

Os sites estão cada vez mais aderindo ao HTTPS para ajudar a proteger os dados enviados pelos usuários aos seus servidores. Informações de cartão de crédito digitado em um formulário Web são transferidas através de um canal encriptado para o servidor do varejista. Caso existir um atacante monitorando o tráfego, o mesmo não conseguirá ver o que foi enviado.

Com a existência de Wifi em praticamente todos os estabelecimentos que vamos (aeroportos, cafés, shoppings, parques, metrô, etc.), estamos muito suscetíveis a ataques. E nesse caso, os atacantes facilmente podem interceptar os dados do seu celular, tablet, notebook ou qualquer dispositivo que se encontra na mesma rede justamente porque eles, os atacantes, estão nessa mesma rede. E isso pode ser feito independente do site que você acessar. Nesse caso, o que deve ser aplicado é criptografar sua conexão à Internet através de uma rede privada virtual. Os seguintes aplicativos são úteis para isso: F-Secure’s Feedom, NordVPN e CyberGhostVPN. Eles garantem uma conexão criptografada, fazendo com que os dados transmitidos entre você e a Internet sejam inúteis aos “bisbilhoteiros”.

Dentre esses serviços, existe o mais popular atualmente, o Tor. Ele concede total anonimato na Internet, evitando, além da vigilância, o rastreamento de usuários pelos sites. Usuários novatos podem começar utilizando o navegador Tor. Uma opção para Androids é o Orbot, um proxy do Tor pelo The Guardian Project.

De todas as formas de comunicação moderna, o e-mail talvez seja a mais sensível. Sua caixa de entrada de e-mail pode conter extratos bancários, contas de vários serviços e lojas, documentos relacionados com impostos, bem como mensagens pessoais. Exemplos de bons serviços de e-mail seguros com criptografia são: Hushmail e Ghostmail. Quando um e-mail é enviado para outro membro desses serviços, o conteúdo da mensagem é criptografado antes de ser entregá-la. Se você quiser enviar um e-mail para alguém que não utiliza o serviço, a mensagem pode ser criptografada com uma combinação secreta (Q&A). O destinatário precisará apenas de saber a resposta para a pergunta para decriptografar a mensagem. Esses serviços lidam com chaves embutidas, fazendo com que o processo seja transparente aos usuários.

O Outlook foi cronstruído com recursos de segurança via criptografia baseados em certificados digitais gerados pelo software. Antes dos usuários poderem enviar mensagens criptografadas um para os outros, eles precisam assinar digitalmente as mensagens e trocar certificados. Ao fazer isso, basta abrir uma nova mensagem e selecionar “Criptografar conteúdo da mensagem e anexos” no menu “Opções”.

Se você não abre mão do Gmail, Yahoo, Hotmail ou outros serviços populares, os serviços mencionados anteriormente (Hushmail e Ghostmail) podem ser usados para troca de mensagens sensíveis momentaneamente. Assim, você poderá usar normalmente os serviços de e-mail que você já utiliza para troca de mensagens comuns. Fica a dica de uma opção a mais de segurança.

Disco Rígido (HD)

A Microsoft construiu a criptografia de disco e arquivos em algumas versões do Windows com BitLocker, assim como a Apple fez ao Mac OS X com FileVault2. Infelizmente para os usuários de Windows, o BitLocker não vem mais como padrão em algumas versões mais atuais do sistema. Para esses usuários de Windows, existe o TrueCrypt como outra opção.

O TrueCrypt parou suas atualizações em 2014, mas ainda é considerado seguro e eficaz conforme sua última versão. Mas, existe um sucessor a ele que é o VeraCrypt, que está em constante desenvolvimento e suporta múltiplas criptografias, como AES, TwoFish e Serpent.

É importante notar que seus dados não estão apenas em dispositivos móveis ou desktops, mas também em pendrives e HDs externos. Essas unidades também devem ser criptografadas! Algumas empresas investem pesado nesse tipo de proteção a esses dispositivos, como a Imation, Corsair e Kingston. Opte por elas.

Arquivos em geral

Muitos serviços de armazenamento em nuvem, como o Google Drive e Dropbox, automaticamente criptografam arquivos salvos em seus servidores. Mas, se a pessoa errada conseguir manusear seus arquivos, eles não fazem nada para proteger o seu conteúdo. De qualquer forma, o Dropbox, Box e Syncplicity oferecem ferramentas para empresas que permitem a atribuição de políticas específicas para cada arquivo, mas os controles são aplicados apenas nos arquivos que estiverem em seus servidores. A melhor maneira de se certificar de que seus arquivos estão protegidos, independente de onde estiverem é utilizar a criptografia baseada em arquivo.

Um aplicativo para o navegador Chrome, chamado MiniLock, torna mais fácil para usuários que não possuem uma familiaridade com criptografia, criptografarem e descriptografarem os arquivos. Para instalar o aplicativo não há necessidade de se cadastrar em nada, apenas baixá-lo da Chrome Web Store e instalá-lo. O aplicativo utiliza um e-mail e uma senha para gerar um MiniLock ID de 44 caracteres, que serve como a chave de criptografia pública. Arraste um arquivo de qualquer tipo, incluindo vídeos, imagens, documentos, etc, na janela do MiniLock, que ele irá criptografar. Especifique o MiniLock ID do usuário permitido para abrir, envie um e-mail ou anexe o arquivo em um serviço de nuvem. Somente aquele usuário com o MiniLock ID poderá descriptografar o arquivo.

Alguns pacotes de Software mais simples possuem ferramentas de criptografia para você usar no dia a dia. A Microsoft, por exemplo, incluiu ferramentas de criptografia como opção em uma das Abas do Office 2010 em diante. O Adobe Acrobat Pro X também incluiu um opção de proteção na seção Segurança, na Aba Ferramentas. Em ambos casos, o arquivo é criptografado e descriptografado com uma senha. Basta escolher uma senha bem forte e mantê-la longe do arquivo protegido.

Da mesma forma descrita no parágrafo anterior, o software 7-Zip funciona para compactar arquivos com segurança. Embora a sua principal finalidade seja comprimir e compactar arquivos e diretórios grandes, ele pode transformar arquivos individuais em volumes criptografados usando criptografia AES de 256 bits. Basta atribuir uma senha. O destinatário só precisará saber a senha para abrir descriptografar o volume. Esta é sem dúvida a forma mais simples de criptografar um arquivo sem confundir a pessoa que não se sente confortável em criar chaves públicas ou não quer assinar qualquer serviço.

Criptografar é uma tendência!

Esteganálise: detecção de estego-objetos

Conforme demonstrado nesse post, Esteganografia é uma técnica computacional que consiste em esconder uma informação dentro de outra de menor importância (geralmente). Com esse princípio básico, será demonstrado a seguir algumas maneiras simples de detectar se uma informação esconde outra, ou seja, se existe a esteganografia aplicada no "objeto".

Existem várias ferramentas no mercado computacional que aplicam técnicas Forense onde é possível detectar dados escondidos em "arquivos de cobertura" (aqueles que escondem as informações), além de descobrir qual foi a ferramenta utilizada na esteganografia e, por fim, decodificar a mensagem (é o mais difícil). Nesse aspecto, a ferramenta "StegSecret" (OpenSource GNU/GPL) será utilizada para detectar se uma imagem (JPEG) esconde alguma informação através de processos de esteganografia realizados por ferramentas como: jsteg, jphide, invisible secrets, outguess 01.3b, F5, appendX e camouflage. A ferramenta StegSecret é bem simples de ser utilizada e mais simples ainda a sua forma de detecção. Utilizaremos-na apenas para exemplificar uma das formas de reconhecimento de arquivos que contém a esteganografia aplicada. Existem várias outras ferramentas que possuem utilidades a mais, com um certo grau de complexidade maior. Fonte StegDetect: http://stegsecret.sourceforge.net/.

Utilizaremos a mesma imagem gerada através da técnica de Esteganografia do Post Anterior. O nome da imagem é "AMOR.jpg". Siga os passos abaixo para instalar a ferramenta de Esteganálise e detectar a imagem que contém informações escondidas:

1. Download do software StegSecret: http://stegsecret.sourceforge.net/XStegSecret.Beta.v0.1.zip;

2. Manual do software StegSecret: http://stegsecret.sourceforge.net/SpanishManual.pdf;

3. Após instalar a ferramenta de detecção, execute-a e vá em "Detecção", depois em "Ferramenta de Detecção", ou simplesmente execute o atalho CTRL+D. Note que a ferramenta abre apenas o menu.

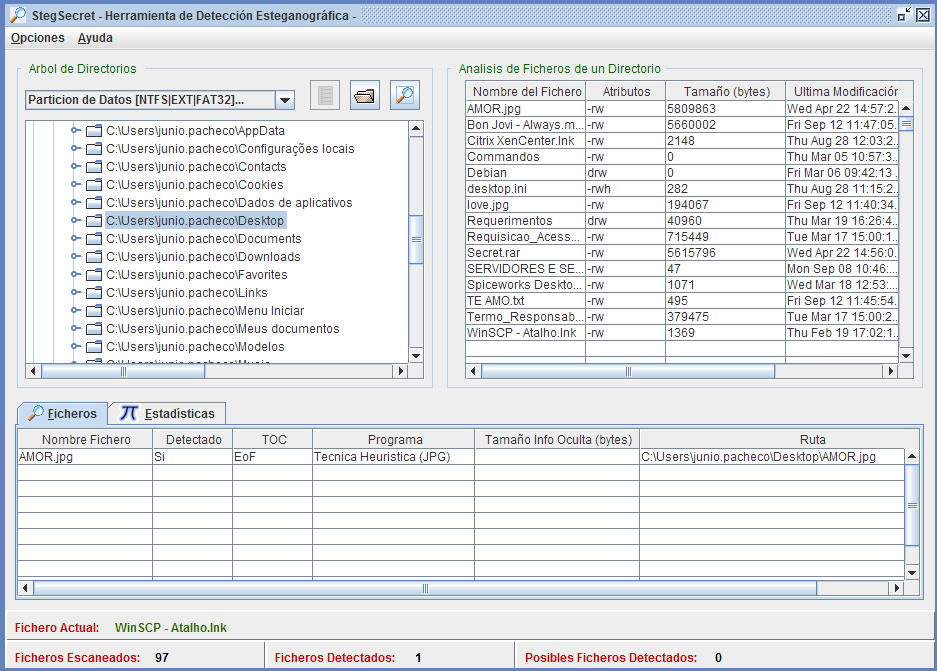

4. Ao abrir a opção de "Detecção", selecione a imagem ou o diretório que gostaria de analisar, para encontrar informações "escondidas" pela técnica de Esteganografia. Nesse caso, selecionei a minha Área de Trabalho:

5. Após escolher o diretório, clique na lupa que aparece na parte superior. Assim, serão listados os arquivos que sofreram a técnica de Esteganografia. Veja abaixo, a imagem "AMOR.jpg" que foi listada e, nela, é especificado a técnica de Esteganografia utilizada (Técnica Heurística):

A ferramenta StegSecret apresenta outras funcionalidades, como comparativo de imagens, onde é possível comparar uma imagem normal com uma imagem que sofreu Esteganografia. Para maiores informações, vide manual: http://stegsecret.sourceforge.net/SpanishManual.pdf.

Caso queira informar alguma outra ferramenta de Análise de Estego-Objetos, entre em contato! Sua opinião será sempre muito bem vinda!

BLACKHAT – Ameaça na Rede

Um filme de ação excelente e que retrata bem o futuro tão atual: a guerra cibernética!

O filme conta a história de um cara (Nicholas Hathaway) super inteligente em quisitos tecnológicos, mas que se encontra preso por motivos que só se deve saber assistindo o filme. De repente o mundo começa a ser atacado por um cracker, que efetua ataques de Denial of Service, utiliza ferramentas de invasão (Remote Access Tool - RAT) em fábricas nucleares e sistemas de bolsa de valores, causando catastrofes físicas que influenciam na economia dos países principais. A partir disso, um policial descobre que o criminoso utiliza-se de um código inventado pelo protagonista (Chris Hemsworth), que está preso. Então... a história começa.

Blackhat conta com imagens bem legais de circuitos em funcionamento, recebendo e enviando dados, telas que aparecem comandos reais, invasões e keyloggers sendo utilizados em sistemas governamentais, além de muita ação, pois o protagonista do filme (Chris Hemsworth) não entende apenas de computação, mas também de artes marciais! Coisas que todo estudante de Linux gostaria de saber, e o filme é uma ótima fonte de inspiração para o lado bom: white-hat.

Assim como todo filme de ação, esse também conta com alguns pontos negativos, notados por entendidos do assunto, de fazer rir, mas que são relevados no decorrer da história. No mais, Blackhat é um filme que eu recomendo para ser assistido no meio da semana de trabalho, justamente para inspirar a sermos melhores ainda no dia seguinte! Especialize-se sempre!

Veja o trailer:

Esteganografia via Prompt de Comando do Windows

Esteganografia é uma palavra um pouco complicada de ser dita nos dias atuais por ainda não ser muito difundida e, por isso, pouco compreendida. Para explicar melhor sobre o seu significado, podemos ir direto à origem grega: escrita oculta!

A técnica de criptografia que permite esconder informações dentro de outras informações (arquivos como: imagens, textos, vídeos, músicas, etc) é chamada esteganografia. Esta arte da criptografia é bastante utilizada para esconder vírus dentro de arquivos, como imagens, a fim de induzir a pessoa a abrí-los e, indiretamente, executá-los. Para colocar a mão na massa e mostrar essa técnica funcionando de uma maneira bem simples, iremos utilizar o Prompt de Comando do Windows. Através dele, esconderemos um texto dentro de uma imagem que pode passar batida por qualquer pessoa que vê-la. Ou seja, ninguém irá desconfiar que aquela imagem esconde informações “importantes”.

Começando:

- Vamos escolher uma imagem bem romântica que você queira, por exemplo, mandar para a sua namorada. Escolhemos a imagem ideal e copiamos para a Área de Trabalho;

- Criamos um documento no Notepad com algumas informações. Vamos colocar uma poesia que expressa os seus verdadeiros sentimentos pela pessoa amada. Hehehehe!

- Para melhorar ainda mais, vamos adicionar uma melodia que condiz com o texto em questão.

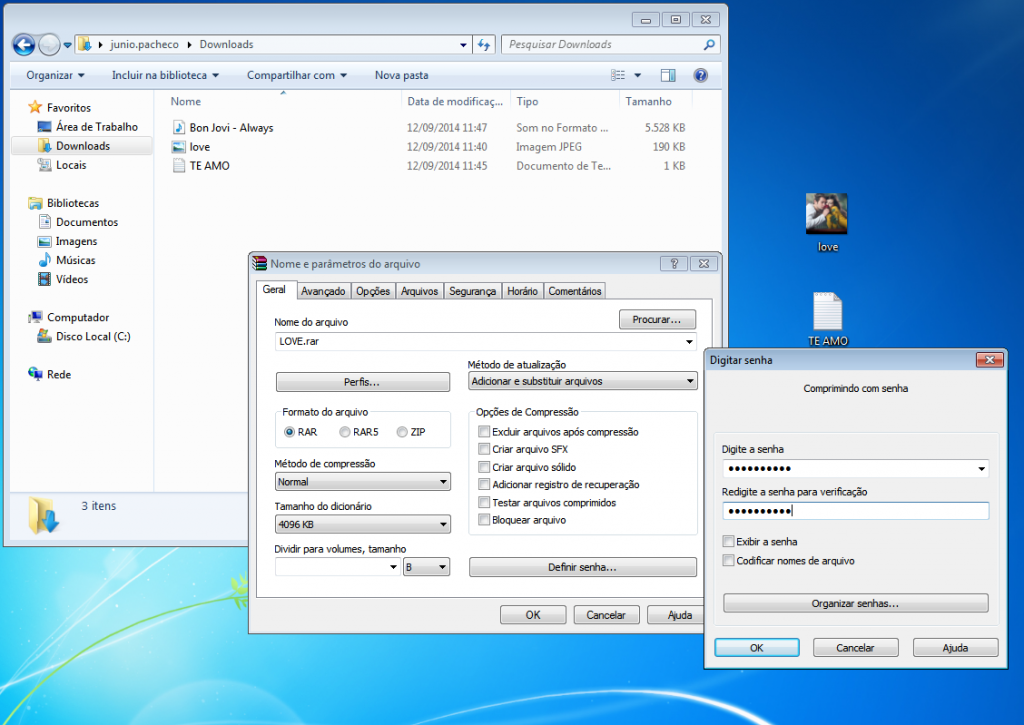

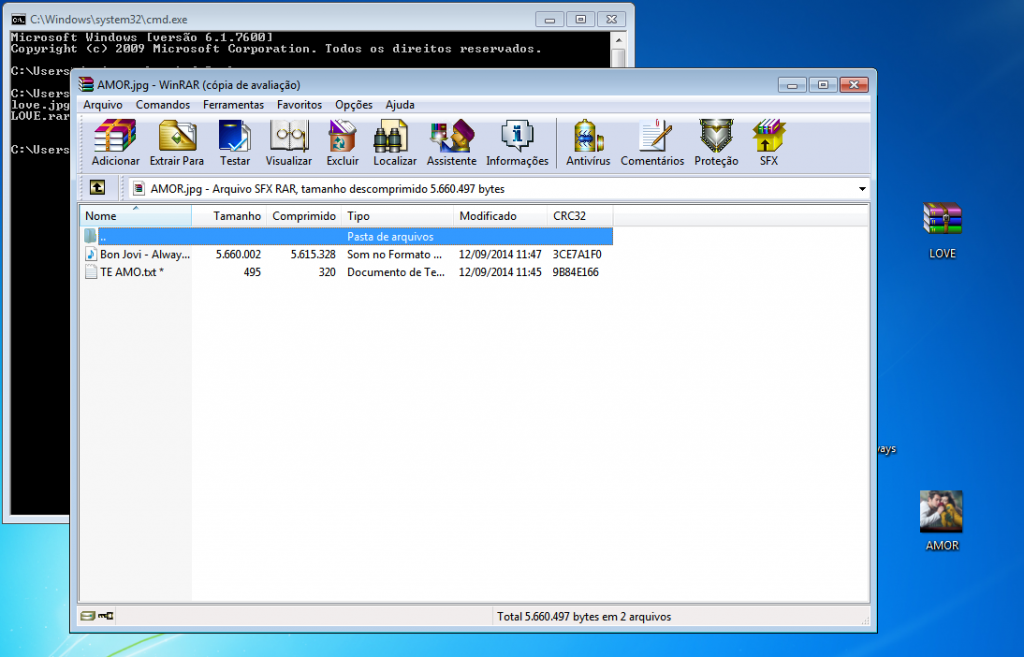

- Depois de todos os arquivos separados, vamos ao momento da ocultação! Compacte os arquivos que deseja esconder. Nessa parte, utilizaremos o Winrar (compactador) que é um dos mais utilizados atualmente. Para melhorar ainda mais, configure uma senha (em "Definir Senha") para abrir a compactação posteriormente.

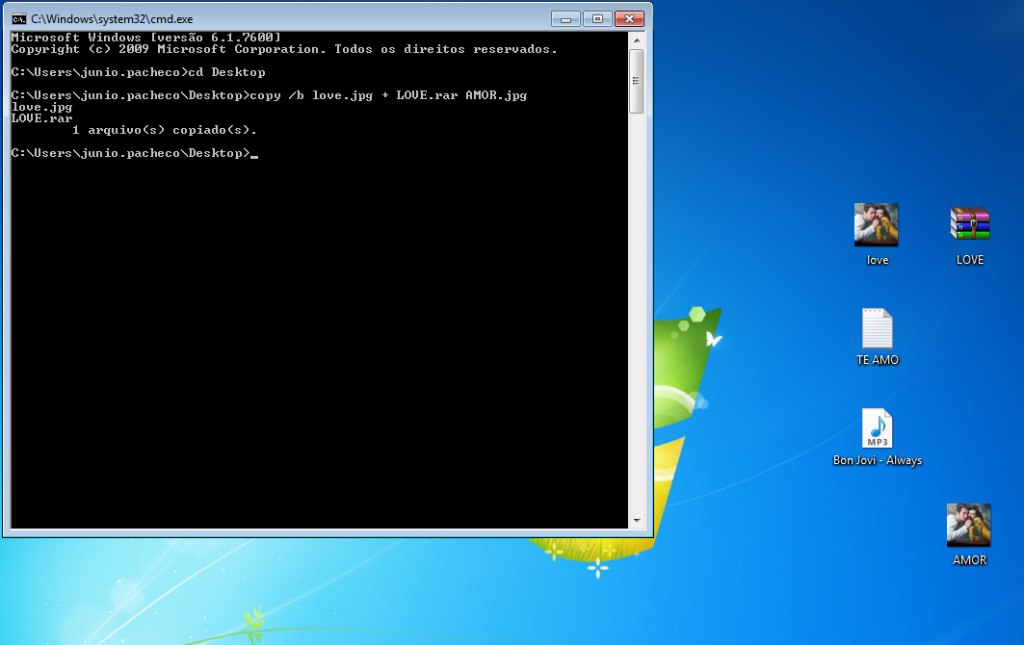

- Agora os arquivos estão assim:

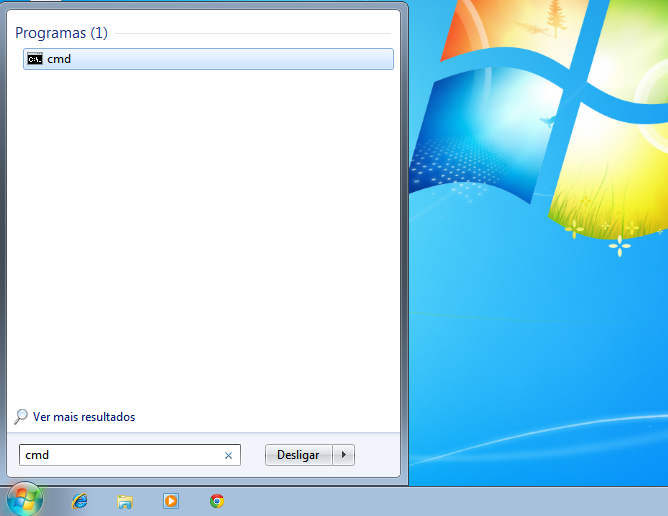

- Nesse momento, iremos abrir o Prompt de Comando do Windows ("Iniciar" >> digite "cmd" >> clique no Programa "cmd" encontrado);

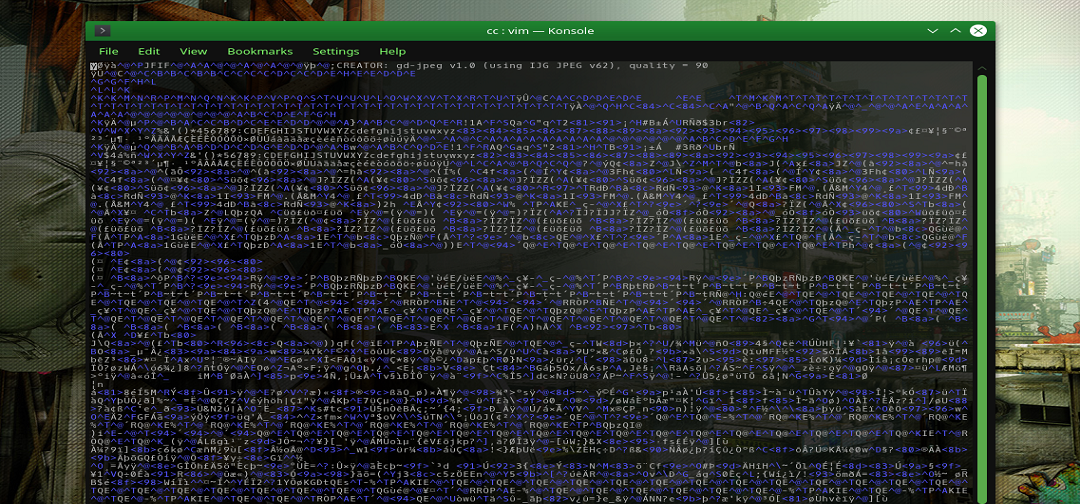

- Dentro do Prompt de Comando, acesse a pasta onde estão os arquivos, no caso é a Área de Trabalho (desktop),para efetuar o seguinte comando: copy /b nome_da_imagem.jpg + nome_do_arquivo.rar nome_da_imagem.jpg. Uma mensagem irá aparecer dizendo que os arquivos foram copiados com sucesso!

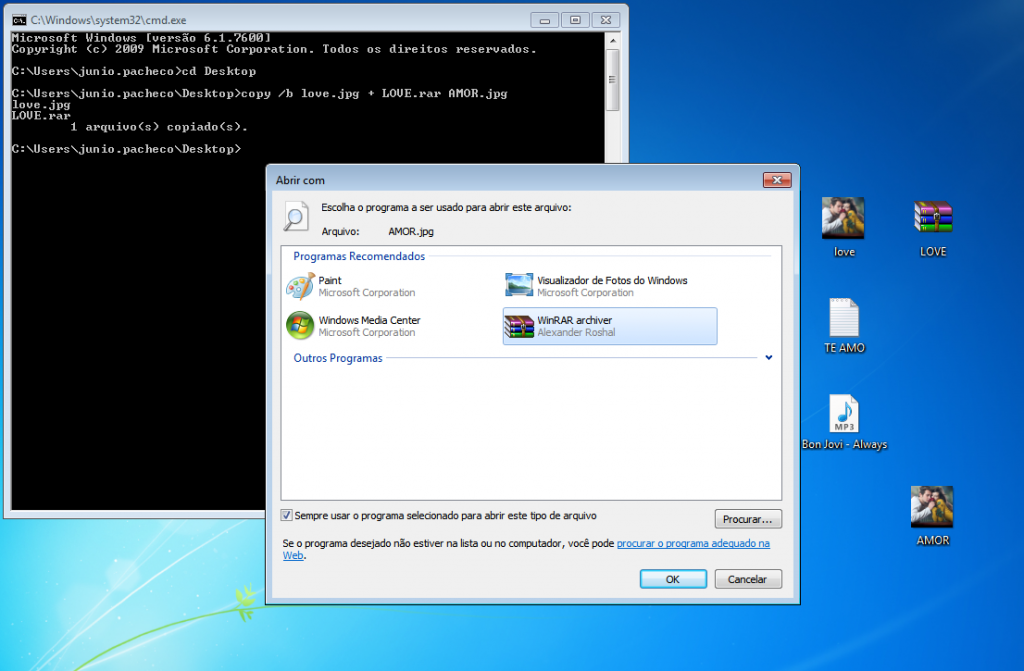

- Note que a imagem foi criada no mesmo diretório (no caso na Área de Trabalho) e se você clicar nela, ela abrirá normalmente. Se você notar, o tamanho da imagem é a soma do tamanho dela com os arquivos adicionados a ela. Para abrir os arquivos escondidos, basta clicar com o botão direito na imagem, ir em "Abrir com" e selecionar o programa Winrar;

- Agora, para fazer uma média com sua namorada, mande a foto de vocês dois para ela e depois ligue informando que existe uma surpresa dentro da foto! Não se esqueça de informar a senha que você cadastrou para ela abrir a poesia e escutar a música =D

Existem vários programas que efetuam a técnica de Esteganografia, alguns até de maneira mais avançada. Mas esta forma mais simples, explicada texto acima, foi uma maneira de demonstrar a “escrita oculta” sem precisar de instalar um programa a mais no computador do leitor. Da mesma forma como podem ser escondidas informações em um arquivo, há como descobrir se aquele arquivo esconde informações. Essa assunto será abordado no próximo post e é bastante útil para detectar se um arquivo esconde, por exemplo, um vírus. Fique ligado!

Segurança em Dispositivos Móveis

Não há dúvidas de que os celulares se tornaram o melhor amigo do homem. Se você não acredita, considere que já existem cerca de 4 bilhões de celulares em uso no mundo todo entre os 7 bilhões de pessoas, sem mencionar outros milhões de tablets. Nós utilizamos nossos dispositivos para estarmos “próximos” das outras pessoas, tirar fotos, realizar compras, acessar o banco, escutar música, além de socializar num modo geral. Nós armazenamos informações pessoais e profissionais nesses dispositivos e, por utilizarmos para quase tudo e em todo lugar, eles acabam tendo um valor financeiro alto e emocional.

Perder um celular smartphone ou tablet, ou a informação contida nele, pode ser um desastre. Se você perder o seu celular, você não terá apenas que substituir o dispositivo, mas também terá que repor as informações perdidas, incluindo contatos, trabalhos confidenciais, suas fotos pessoais, etc. Então, porque muitos de nós deixamos esse tipo de dispositivo desprotegido?

Muitos do nós, hoje em dia, conseguimos compreender que precisamos proteger nossos computadores dos riscos que observamos dia após dia. Mas, a grande maioria das pessoas acham que não precisam de softwares de segurança em seus celulares. O aumento da popularidade de dispositivos móveis abriu um grande espaço para ataques por cybercriminosos.

Softwares maliciosos, tendo o Android como principal alvo, aumentou 37% nesses últimos meses!

Pensamos que nossos dispositivos móveis são apenas telefones ou tablets, mas na realidade são mini-computadores, onde podemos estar mais vulneráveis do que aqueles que temos em nossas mesas. Portanto, como um usuário desses dispositivos móveis, tenha em mente que você precisa se proteger de várias ameaças que surgem diariamente. Aqui vão algumas dicas de como se proteger:

1. Trave o seu dispositivo com uma senha pessoal

Antes de você acessar o seu celular/tablet é importante o dispositivo requerer uma senha de desbloqueio. É incrível como muitas pessoas ainda não utilizam essa proteção. Ela é muito útil no caso de perda e roubo para aumentar o tempo de você conseguir resgatar os seus dados e até mesmo o seu dispositivo móvel antes de alguém resetá-lo ou acessá-lo.

Você pode até mesmo configurar um bloqueio automático do dispositivo depois de determinado tempo ocioso. E mesmo assim, evite de deixá-lo desatentamente exposto ao público.  Esse problema é o numero 1 em dispositivos móveis.

Esse problema é o numero 1 em dispositivos móveis.

2. Instale apenas aplicativos de fontes confiáveis

É importante verificar a procedência do aplicativo que você quer instalar em seu dispositivo móvel e principalmente a real necessidade dele, pois vejo tanta gente reclamando de espaço nesses dispositivos, sendo que possuem uns 100 aplicativos onde não utilizam nem 70% deles. Acabam ficando instalados sem utilização.

Instale os seus aplicativos por fontes confiáveis (Play Store, Apple Store, Windows Phone...) ao invés de fontes como Cydia, utilizada através do Jailbreak de dispositivos da Apple. Essa fonte não é a original da Apple e pode conter muitos softwares que deixam os dispositivos vulneráveis. A maioria desses softwares são aplicativos crackeados e, pense comigo, se são crackeados, quem teve o trabalho de crackeá-lo quer se beneficiar de alguma forma, não é mesmo? O cracker (hacker antiético) não vai fazer essa “brincadeira” simplesmente “de graça”. Praticamente todos os softwares e sistemas operacionais (como o Windows) que são crackeados já vêm com um ataque aplicado para a real necessidade do cracker e sempre acaba em um cartão de crédito clonado, uma senha de e-mail roubada, além do hacker antiético conseguir acesso a informações pessoais de quem instalou esse software ou sistema operacional.

Verifique o status e comentários de quem já baixou determinados aplicativos. Sugiro que verifique praticamente todos os comentários, pois muitos elogios são do próprio fabricante. Da mesma forma, dê uma lida na Política de Privacidade do aplicativo que você quer, observando o compartilhamento de informações do seu dispositivo com terceiros, por exemplo: muitos aplicativos de redes sociais, como o Facebook, requisita acesso aos seus contatos de telefone para sincronizar com seus amigos da rede social. Você deve sempre se perguntar qual a real necessidade de tal requisição.

3. Salve seus arquivos

É relativamente fácil realizar esse tipo de procedimento, onde muitos smartphones e tablets possuem essa capacidade. Você pode, de uma maneira rápida, recuperar suas informações no seu celular caso tenha perdido ou acidentalmente deletado algum arquivo. E o melhor: caso você tenha perdido o seu dispositivo, você conseguirá reaver suas informações.

É relativamente fácil realizar esse tipo de procedimento, onde muitos smartphones e tablets possuem essa capacidade. Você pode, de uma maneira rápida, recuperar suas informações no seu celular caso tenha perdido ou acidentalmente deletado algum arquivo. E o melhor: caso você tenha perdido o seu dispositivo, você conseguirá reaver suas informações.

4. Mantenha o sistema atualizado

Essa dica é muito valorosa. O ponto principal em manter seus sistemas atualizados, tanto de computador, tablet, celular, etc, é a preocupação com a própria segurança deles e sua. Quando você atualiza os seus dispositivos, eles terão as últimas atualizações de segurança, onde as vulnerabilidades conhecidas estarão corrigidas, fazendo com que o seu dispositivo se torne mais seguro e mais difícil de ser invadido ou corrompido.

5. Log Out

Atente-se sempre a sair dos sistemas, sejam eles de e-mail, banco, compras, etc. Quando dizemos “Sair” é para efetuar o “Log out”. Se o seu celular ou tablet for roubado e, principalmente se não estiver utilizando uma senha para desbloquear o dispositivo, o ladrão conseguirá acesso às suas contas logadas, podendo alterar senha, excluir conta, ler e-mails e várias outras “dores de cabeça”.

Não realize transações bancárias e nem compras online em redes Wi-Fi públicas, como em Cafés, Shoppings, Restaurantes, Universidades, etc. Não se sabe como a rede está configurada e organizada, muito menos quem está conectado nela. Faça isso em casa, onde você confia.

Sempre verifique a URL do site que você acessa para ver se aquela página é realmente legítima. Muitos cracker clonam sites mais acessados e jogam links na Internet para pescarem (phishing) as pessoas desatentas. Fique ligado!

6. Desligue suas conexões

Desligue sua conexão Wi-Fi, serviço de Localização e Bluetooth quando não estão em uso. Além de economizar bateria, você estará mais seguro. Criminosos cybernéticos agem diante dessas conexões abertas, podendo se conectar ao seu dispositivo sem o seu consentimento. Quando estiver fora de casa ou sem utilizar uma conexão Wi-Fi de sua confiança, utilize a sua conexão de Dados (3G / 4G). Essa conexão com a operadora utiliza encriptação de dados no tráfego de Internet entre as torres e os celulares, sendo mais seguro do que utilizar uma rede Wi-Fi aberta de um Restaurante.

7. Evite informar dados pessoais

Quando receber alguma mensagem ou e-mail que aparentemente parece ser legítimo de seu banco ou algum outro negócio particular, evite de retornar com informações pessoais suas. Ao invés disso, contate o banco ou quem seja, para confirmar essa requisição de informações. Isso evita até mesmo de manter informações pessoais (sigilosas) no seu dispositivo.

suas. Ao invés disso, contate o banco ou quem seja, para confirmar essa requisição de informações. Isso evita até mesmo de manter informações pessoais (sigilosas) no seu dispositivo.

8. Não clique no que você desconhece

Cuidado com links e anexos de e-mails e mensagens que você não solicitou. Lembre-se de utilizar suas melhores práticas de Internet para se manter seguro. O melhor e maior conselho é deletar mensagens não solicitadas o mais breve possível.

Da mesma forma, o conselho vale para URLs encurtadas e QR codes (aqueles quadradinhos todos codificados). Eles podem lhe direcionar para sites perigosos. Por esse motivo é bom utilizar aplicativos que prevêem o destino dessas URLs encurtadas e desses QR codes para saber se o site é legítimo. Existem vários aplicativos para isso, basta procurar por “QR readers” que dão uma previsão da função dos código QR antes de executá-los.

9. Aplicativo de segurança

Tenha sempre um aplicativo de segurança nos seus dispositivos móveis para qualquer emergência que aparecer. Mantenha esse aplicativo sempre atualizado para acompanhar as correções de novos bugs e ameaças que surgem no dia a dia. Assim, você poderá manter uma certa segurança nos seus dispositivos móveis, protegendo suas informações e, automaticamente, protegendo a si próprio.

10. Sugestão de Aplicativos

- Android

- 360 Mobile Security;

- Avast! Mobile Security;

- ESET Mobile Security & Antivirus;

- Avira Antivirus Security;

- AVL.

- iPhone

- GadgetTrack;

- VirusBarrier;

- 1Password Pro;

- iDiscrete;

- Webroot SecureWeb.

Dê uma de Hacker – Telehack!

Primeiramente, Telehack é um jogo que não parece jogo. Quem te vê jogando acha que você está trabalhando, devido a tela que é mostrada (apenas comandos). Segundo, quando você passa a jogar pelas primeiras vezes, tende a depender muito do manual de comandos necessários, mas com o tempo torna-se tão repetitivo que você passa a jogar com raciocínio de Hacker/Cracker de verdade!

A definição do jogo é a seguinte: Telehack é um jogo que se passa em um terminal da Arpanet (1985 – 1990) simulado e estilizado para representar a rede daquela época. Essa rede inclui 25 mil computadores e BBSs com milhares de arquivos da época, alguns jogos, bibliotecas, interpretadores, executáveis, usuários, etc. Cada etapa do jogo é um desafio, onde o jogador deverá descobrir vulnerabilidades, invadir máquinas, encontrar arquivos, rodar comandos, etc, para completar as fases e subir de nível.

Para jogá-lo, saber o idioma inglês, entender um pouco de linha de comando e comandos básicos do Unix, ajudará muito! E o melhor: ele é ONLINE! Acesse o site: http://telehack.com/.

1. Criar uma conta

Para criar uma conta no Telehack, basta digitar newuser e dar ENTER. Em seguida, informe o nome e, depois de dar ENTER (novamente), informe a senha. Após criar a conta, você já estará logado no Telehack, onde aparecerá no prompt um “@” ao invés de um “.”. Caso não tenha logado ou quiser logar posteriormente, o comando é login, bastando informar o usuário e a senha. Para sair, basta digitar exit.

2. Comandos

Existem vários comandos no jogo e vários deles são iguais aos comandos do Unix. O comando “help”, por exemplo, retorna uma lista de comandos disponíveis e possíveis de serem utilizados no seu terminal. Para ter conhecimento da lista de comandos do Telehack, acesse o link seguinte: https://telehack.org/wiki/List_of_every_command

3. Missões

Para começar a realizar as missões, depois de ter logado no Telehack, basta digitar quest. Após alguns segundos, você conseguirá visualizar a sua missão, onde geralmente é pedido para acessar uma determinada máquina e encontrar certo arquivo misterioso.

Basicamente, para começar a missão, é importante saber o caminho para a determinada máquina. Para descobrir isso, o comando necessário é: uupath nome_do_host. Ao retornar a resposta, observe que a primeira máquina é onde vocês está (telehack). As máquinas do meio são as que você deve invadir até chegar na última (onde está o seu objetivo).

O host raiz (Telehack) já possui um programa que procura as portas vulneráveis de um host que se deseja invadir. Esse programa chama-se Porthack. Para executá-lo, basta digitar porthack nome_do_host. Ele mostra um código numeral para validar o seu comando. Basta digitar o código que parece e o Porthack irá retornar as portas vulneráveis encontradas. Após listadas, digite o número de cada porta até encontrar aquela que pode ser utilizada para a invasão.

Após invadir a porta vulnerável, utilize o comando rlogin para acessar o host desejado, onde o comando é: rlogin nome_do_host. Assim, você deverá realizar praticamente os mesmos comandos no host invadido. Mas, lembre-se: você precisará do Porthack! E aí, fica a dica do comando FTP.

4. Missão concluída

Na maioria das vezes (pelos objetivos que passei foi assim) o arquivo pedido na missão possui a extensão .SYS e é preciso fazer a sua leitura com um programa de texto, ou  simplesmente dar o comando cat. Logo aparecerá um dx seguido de duas sequências numéricas. Anote esse texto, volte ao host inicial (telehack) – através do exit ou do atalho CTRL+D, execute o comando hostname para saber se realmente está no Telehack e digite o comando call -151 (utilizado em computadores Apple II que permite decifrar comandos em Assembly). Note que o prompt irá mudar, onde o início da linha estará com um “*” - asterisco.

simplesmente dar o comando cat. Logo aparecerá um dx seguido de duas sequências numéricas. Anote esse texto, volte ao host inicial (telehack) – através do exit ou do atalho CTRL+D, execute o comando hostname para saber se realmente está no Telehack e digite o comando call -151 (utilizado em computadores Apple II que permite decifrar comandos em Assembly). Note que o prompt irá mudar, onde o início da linha estará com um “*” - asterisco.

Para executar o comando copiado lá no host invadido, é preciso acessar o modo Ptycon. Digite 2425152g e, depois de acessado, cole o comando copiado (dx sequência_de_números) e dê ENTER.

Ao concluir corretamente o desafio, a mensagem de confirmação é: “%sys-ex-quest: CPU += 100”.

Para voltar à linha de comando, digite exit ou CTRL+D e depois “r”.

5. Conclusão

Existem tarefas bem complexas no jogo e uma das diversões maiores e conseguir acesso root ao host invadido, alterando a mensagem de boas vindas, adicionando o seu nickname, para que os outros jogadores, ao logarem na mesma máquina, vejam que ela foi invadida por você!

“Telehack pode não ensinar alguém a hackear de verdade, já que faz uso de scripts e programas prontos, mas certamente ajuda o jogador a encarar o terminal de comandos de uma maneira mais despreocupada, deixando-o mais à vontade com os muitos cd, more e rlogin que podem ser executados na vida real.”

Política de Senhas Refinada (Active Directory)

DIRETIVAS DE SENHA

Para armazenar diretivas de senhas refinadas, o WS 2008 inclui duas novas classes de objeto no esquema de Serviços de Domínio (AD):

> Contêiner de Configuração de Senha (PSC);

> Configuração de Senha (PSO).

Sugestão (Microsoft) para Definição de Política de Senhas:

> Administrador (configuração rigorosa): a cada 14 dias;

> Usuário médio (colaboradores em geral): a cada 90 dias;

> Contas de serviços: mínimo de dias.

As Configurações de Senhas (PSO) NÃO podem ser aplicadas às Unidades Organizacionais (OUs) diretamente. Se os usuários estão organizados em OUs, considere criar "grupos de sombra" para essas OUs e aplique as recém definidas de bloqueio de senha e conta refinadas a ela.

> Grupo de Sombra: um grupo de segurança global que está logicamente mapeado a uma OU para impor uma diretiva de bloqueio de senha e conta refinadas.

Se você remover um usuário de uma OU para outra, deve atualizar as associações dos usuários nos grupos de sombra correspondentes.

A aplicação de PSO diretamente em grupos de segurança global, ao contrário de diretamente em OUs, oferece os seguintes benefícios:

> Os grupos oferecem melhor flexibilidade para gerenciar vários conjuntos de usuários do que OUs;

> Organização de usuários através de grupos de contas administrativas. Ex: administradores de domínio, administradores de empresa, administradores de esquemas, operadores de servidores, operadores de backup, etc;

> A estrutura de grupo oferece implantação mais fácil de diretivas de senhas refinadas e permite não ter que reestruturar os diretórios das organizações criando OUs.

REQUISITOS PARA DIRETIVAS DE BLOQUEIO DE SENHA E CONTAS REFINADAS

> Nível funcional do domínio: "Windows Server 2008";

> Somente os membros do grupo Administradores do Domínio podem criar PSOs;

> Podem ser delegadas permissões de Propriedade de Leitura no descritor de segurança padrão do objeto PSO no esquema para qualquer outro grupo no domínio ou na floresta. Isso poderá impedir que um usuário veja as configurações de senha dele no diretório;

> As diretivas de senhas refinadas se aplicam somente a objetos de usuário e grupos de segurança global. Elas NÃO podem ser aplicadas a objetos de computador;

> As diretivas de senhas refinadas não interferem nos filtros de senha personalizados que podem ser usados no mesmo domínio;

> Além do PSC padrão, os administradores podem criar seus próprios PSCs personalizados no contêiner "Sistema";

> O PSO pode ser atribuído diretamente a um grupo ou usuário específico.

POLÍTICA DE SENHAS PARA ADMINISTRADORES DE REDES E DE DADOS

Esta Política de Senhas foi padronizada pela TI Segura e os dados abaixo estão relacionadas à Configuração de Senha (PSO) criada via ADSI Edit (adsiedit.msc) para Administradores de Redes e de Dados dentro de uma organização:

> MSDS-PASSWORDSETTINGSPRECEDENCE: 1 (o padrão é 10);

> MSDS-PASSWORDREVERSIBLEENCRYPTIONENABLED: FALSE;

> MSDS-PASSWORDHISTORYLENGTH: 3;

> MSDS-PASSWORDCOMPLEXITYENABLED: TRUE;

> MSDS-MINIMUMPASSWORDLENGTH: 10;

> MSDS-MINIMUMPASSWORDAGE: 30:00:00:00;

> MSDS-MAXIMUMPASSWORDAGE: 120:00:00:00;

> MSDS-LOCKOUTTHRESHOLD: 10;

> MSDS-LOCKOUTOBSERVATIONWINDOW: 0:00:30:00;

> MSDS-LOCKOUTDURATION: 0:00:30:00;

> MSDS-PSOAPPLIESTO: caminho do Distinguished Name (DN) do objeto.

CONFIGURAR UMA PSO

1. Dentro do Servidor que contém o Active Directory, Executar: adsiedit.msc;

2. Clique com o botão direito em "ADSI Edit" e em seguida "Connect to...";

3. Digite o nome do seu domínio completo e clique em "OK";

4. Navegar até "CN=System" >> "CN=Password Settings Container" e clicar com o botão direito nesse CN e ir em "New" >> "Object";

5. msDS-PasswordSettings >> "Next";

6. Os próximos passos devem ser configurados da maneira desejada. Qualquer dúvida em relação a cada um dos itens, procure a referência no seguinte link: https://ldapwiki.com/wiki/MsDS-PasswordSettings;

7. Após configurar todos os passos, clicar em Finish;

8. O passo "MSDS-PSOAPPLIESTO" deve ser configurado posteriormente, facilitando a implementação.

APLICANDO A POLÍTICA DE SENHA AO OBJETO (GRUPO OU USUÁRIO)

Nesse momento, será configurado o MSDS-PSOAPPLIESTO.

- Acesse o "Active Directory Users and Computers";

- Vá em "View" e marque "Advanced Features";

3. Depois, encontre no seu domínio o diretório "System";

4. Dentro de System existe o diretório "Password Setting Container" que contém a sua Política de Senhas criada;

5. Clique duas vezes na Política de Senhas desejada e vá em Attribute Editor;

6. Encontre a opção MSDS-PSOAPPLIESTO, selecione-a e clique em "Edit";

7. Adicione o "Distinguished Name (DN) do Objeto". Dúvidas em como encontrar um DN, clique AQUI!;

8. Após inserir o DN, clique em "OK", "Apply" e "OK" novamente.

Fonte: Microsoft

Política de Senhas

A Política de Senhas é um controle de segurança que, antes de aplicá-lo, devemos entender exatamente quais os riscos que queremos mitigar.

“É uma política que depende diretamente do valor que será protegido, assim como dos demais controles de acesso adicionais. Por exemplo: para um sistema restrito a consultas, a política de senhas não precisa ser tão rígida quanto a de um sistema que comanda transações. É importante entender contra o quê estamos nos protegendo quando uma política de senhas for estabelecida.”

Ao contrário do que normalmente se pensa, as equipes de Segurança não querem apenas evitar ataques por força bruta ou por dicionário. Querem evitar também que o usuário esqueça a senha e tenha que resetá-la . Segundo o Gartner Group, 30% dos chamados de Help Desk são resets de senhas, cada um levando em média 20 minutos para ser resolvido. Ou seja, precisamos de senhas que sejam difíceis de adivinhar, mas fáceis de lembrar.

Considerando isso e as questões atuais da maioria das autarquias, referente ao uso de senhas, podemos considerar as melhores práticas a serem utilizadas a fim de firmar uma boa Política de Senhas dentro de uma organização (empresarial ou governamental):

- Tamanho mínimo da senha e Complexidade da senha:

A exigência de um tamanho mínimo e a de complexidade (presença de letras, números, símbolos e maiúsculas/minúsculas) é a principal defesa contra ataques de força bruta ou dicionário. As duas juntas garantem um nível de variação mínimo para tornar um ataque de força bruta caro ou mesmo inviável.

Mas, como balancear a complexidade da senha com a necessidade dela ser facilmente lembrada pelos usuários? Simples: orientando o uso de frases secretas ao invés de senhas curtas mais ininteligíveis. Por exemplo: “Eu compro bolo no supermercado da rua 10” é mais fácil de ser lembrado do que “TTsd*(1%/&”. O que se deve entender é que não devemos aceitar a desculpa de que os usuários não conseguirão lembrar as senhas. Devemos, sim, forçar senhas complexas.

- Troca periódica da senha:

Muitos especialistas acreditam que forçar a troca de senhas periodicamente acrescenta muito pouco em termos de segurança. Eles dizem que, nos dias de hoje, com o poder computacional existente, já não faz mais sentido trocar a senha em um prazo menor, pois o tempo em tese que será gasto para quebrar a senha também é menor. Mas, em contraditória, acredito que ainda é válido. Devemos apenas levar em consideração que quanto maior a complexidade da senha, maior deve ser o tempo de mudança dela. Ou seja, a complexidade é proporcional ao tempo de mudança de senhas.

A troca periódica de senhas é ótimo para encontrar contas de usuários que não são mais utilizadas e deveriam ter sido desabilitadas ou removidas. Isso pode ser obtido via Active Directory.

Recomendação: como foi dito, com o aumento da complexidade da senha, é interessante colocar um prazo maior para a troca dela. O ideal seria a cada três meses.

- Não repetição de senhas:

Esta opção é utilizada para impedir que o usuário mantenha a mesma senha. Ou seja, o usuário acaba alterando a senha como de praxe, mas altera para a mesma senha de sempre! Um hábito que não adianta nada. Por esse motivo, deve-se definir um número alto (em torno dos 30) para esta opção.

- Prazo mínimo de troca de senhas:

Serve para impedir que um usuário troque a senha seguidas vezes, ultrapassando o limite estabelecido, para não repetir as últimas senhas, voltando para a senha anterior. Existe um porém: se o usuário trocou a senha e não se sentiu confortável com ela ou foi vista por outra pessoa no momento da troca, ele terá que esperar um tempo mínimo para efetuar a troca novamente. Esse prazo não é necessário caso a “não repetição das senhas” possua um número alto.

- Bloqueio de contas:

Bloquear o acesso do usuário após um determinado número de tentativas de autenticação incorretas é uma das melhores formas de se proteger contra ataques de dicionário ou força bruta. Porém, quanto mais rígida for a segurança, menos flexível será o trabalho.

“O pior de tudo é expor o serviço a um ataque de negação de serviço trivial. Basta uma pessoa fazer propositalmente algumas tentativas inválidas de logon para bloquear o acesso daquele usuário, e com um pequeno script se bloqueia a organização inteira. Se o serviço estiver disponível pela Internet, então basta uma pessoa qualquer na Internet para cortar o logon de toda a empresa.”

A Microsoft, por exemplo, não usa bloqueio de contas. A análise de risco mostrou que um atacante poderia facilmente, de qualquer ponto da Internet, usar o Outlook Web Access para bloquear todas as contas de usuário do Active Directory, um risco inaceitável para a empresa. Com isso, acreditamos que não seja viável habilitar o bloqueio de contas. Apenas utilizar as opções anteriores, bem configuradas, como mecanismos de proteção. E, claro, monitorar tentativas repetidas de autenticação inválida.

Caso seja necessário o bloqueio de contas, é importante definir um limite alto para o bloqueio (20 tentativas) para minimizar os bloqueios indesejados (aquele onde o próprio usuário bloqueia sua conta devido a programas gravarem as senhas digitadas automaticamente, gravando a anterior) ou pelo próprio usuário digitar a senha incorretamente.

Para finalizar, pesquisando mais sobre aplicação de Políticas de Senhas, essa medida adicionada aos Patches de Segurança (atualizações de S.O.) são um dos mais importantes métodos de segurança que uma organização deve ter. Quando os Patches são aplicados e as senhas são fortes, a maioria dos incidentes já são minimizados em primeira ordem.